همه چیز درباره باج افزار WannaCrypt

طی چند روز گذشته باج افزار تازه WannaCrypt کاربران بسیاری را در سراسر دنیا تحت تاثیر قرار داد. شرکت مایکروسافت بلافاصله پس از بررسی دقیق این تهدید توصیه های امنیتی خود را ارائه داد و در اقدامی کم سابقه به روزرسانی هایی را نیز برای کاربران ویندوز XP و ویندوز سرور ۲۰۰۳ و ویندوز ۸ که تحت تاثیر این باج افزار قرار گرفته بودند ارائه داد. همچنین Microsoft در تاریخ ۱۲ می ۲۰۱۷ ( دو روز پیش از نگارش این مقاله در وب سایت تک تیک ) اعلام کرد که هنوز Windows 10 تحت تاثیر این RansomWare قرار نگرفته است.

جالب است بدانید که مایکروسافت از ۲ ماه پیش ( ۱۴ مارس ۲۰۱۷ ) به روزرسانی که باعث جلوگیری از آلودگی توسط WannaCrypt می شود را منتشر کرده بوده است. همچنین تمامی نسخه های Windows Defender و آنتی ویروس Microsoft Security Essentials به صورت خودکار می توانند با آخرین به روزرسانی از آلودگی به این باج افزار جلوگیری به عمل بیاورند. بنابراین علت پیشرفت سریع این باج افزار در سراسر دنیا سهل انگاری در به روزرسانی بوده است.

راه های مقابله با WannaCrypt

اگر هنوز به WannaCrypt گرفتار نشده اید و قصد دارید سیستم های خود را امن کنید دو راه اصلی وجود دارد. راه اول که طی دو روز گذشته به سرعت در شبکه های اجتماعی منتشر شد غیر فعال کردن SMB Client و SMB Server در ویندوز است. اگر چه به دلیل سو استفاده WannaCry و حمله از طریق آسیب پذیری که در SMB ویندوز وجود داشت امکان آلودگی به این باج افزار از طریق Server Message Block وجود دارد ، اما راه حل چندان منطقی به نظر نمی رسد. چراکه غیر فعال شدن این ویژگی بسیاری از کارکردهای دیگر را نیز در ویندوز غیرفعال می کند. از سوی دیگر این یک روش موقتی خواهد بود.

برخی از تاثیرات غیر فعال شدن SMB به شرح زیر است.

- کندی سرعت انتقال فایل از طریق شبکه

- غیر فعال شدن Caching برای فولدرها و File Properties

- کاهش تعداد کانکشن های هم زمان برای انتقال فایل از File Server

- عدم پشتیبانی از MTU های بزرگ که در شبکه های ۱۰ GB Ethernet بسیار مفید است.

- غیر فعال شدن امکام End to End Encryption

اگر با وجود از دست دادن این ویژگی های مفید همچنان تمایل داشته باشید که به جای به روزرسانی ، SMB را غیر فعال کنید می توانید از طریق Power Shell اعمال زیر را انجام دهید.

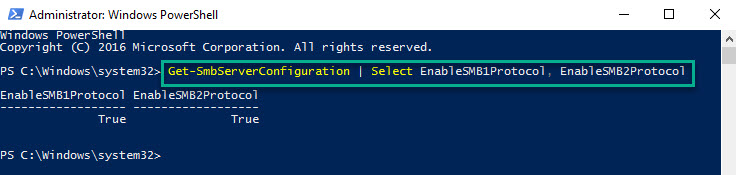

ابتدا دستور زیر را در حالت دسترسی Administrator اجرا نمایید.

Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

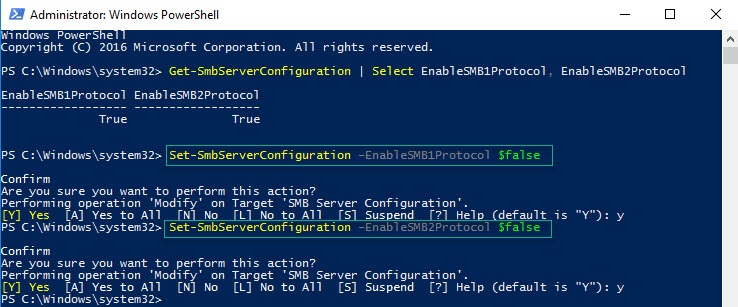

حال با دستورات زیر می توانید SMPv1 و SMBv2 و v3 را با هم غیر فعال کنید.

حال با دستورات زیر می توانید SMPv1 و SMBv2 و v3 را با هم غیر فعال کنید.

Set-SmbServerConfiguration –EnableSMB1Protocol $false

Set-SmbServerConfiguration –EnableSMB2Protocol $false

اما در صورتی که می خواهید از راه حل درست و اصولی اقدام به محافظت سیتم ها در برابر این باج افزار نمایید ، می توانید با مراجعه به این لینک Update شماره MS17-010 برای همه سیستم عامل ها ( از Vista و ۲۰۰۸ به بعد ) را دریافت و نصب کنید.

اما در صورتی که می خواهید از راه حل درست و اصولی اقدام به محافظت سیتم ها در برابر این باج افزار نمایید ، می توانید با مراجعه به این لینک Update شماره MS17-010 برای همه سیستم عامل ها ( از Vista و ۲۰۰۸ به بعد ) را دریافت و نصب کنید.

در صورتی که در سازمان شما ویندوز های XP و Server 2003 وجود دارند ، Hot Fix های مورد نیاز از لینک های زیر قابل دانلود هستند :

پیشگیری

در آخر بهتر است با وجود اینکه احتمالا بارها توصیه های امنیتی را درباره پیشگیری از آلودگی به باج افزار یا RansomWare خوانده اید ، یک بار دیگر آن ها را مرور کنیم.

شماره یک : به روزرسانی مستمر

شماره دو : احتیاط در هنگام باز کردن ایمیل ها و فایل های ناشناس از اشخاص و وب سایت های ناشناخته

شماره سه : آموزش پیوسته کاربران در جهت آگاهی بخشی

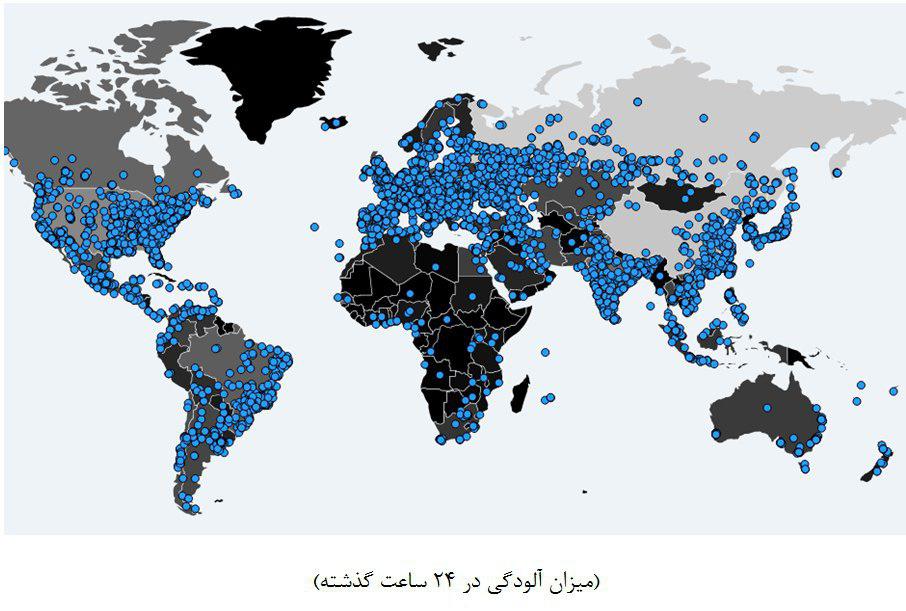

اگر دوست دارید بدانید خطر این باج افزار و بقیه انواع Ransomware ها چه قدر جدی است کافی ست که به این لینک سری بزنید. این لینک آمار لحظه ای آلودگی های شناسایی شده در جهان توسط Wanna Crypt را به شما نمایش می دهد. تاریخ عکس : ۱۴ می ۲۰۱۷

از کجا بفهمیم که به WannaCrypt آلوده شده ایم ؟

از کجا بفهمیم که به WannaCrypt آلوده شده ایم ؟

اولین نشانه بارز این باج افزار این است که سیستم های شما سعی خواهند کرد به آدرس زیر از طریق پورت ۸۰ دسترسی یابند :

xxx.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

نشانه دوم این است که فایل tasksche.exe در مسیر SystemRoot ساخته می شود . همچنین سرویس mssecsvc2.0 نیز راه اندازی می گردد.

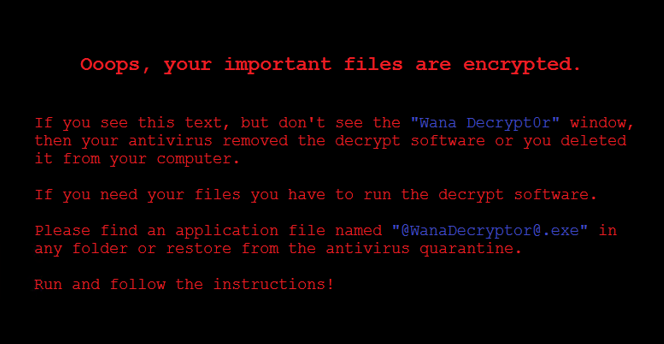

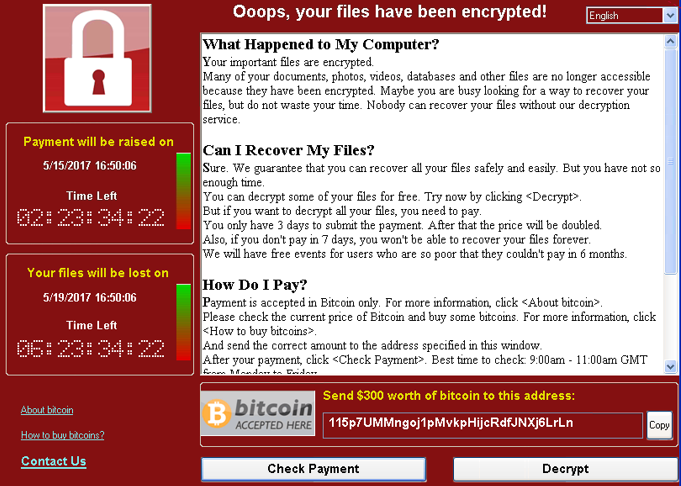

ممکن است تصاویر زیر برای شما نمایش داده شوند :

تصویر اول

تصویر دوم

تصویر دوم

در آخر درباره محدوده فایل هایی که توسط این باج افزار Encrypt می شوند باید بدانید که رنج وسیعی را شامل می شود … از فایل های Java گرفته تا فایل های Word تحت تاثیر WannaCrypt قرار دارند.

در آخر درباره محدوده فایل هایی که توسط این باج افزار Encrypt می شوند باید بدانید که رنج وسیعی را شامل می شود … از فایل های Java گرفته تا فایل های Word تحت تاثیر WannaCrypt قرار دارند.

اگر نیاز به اطلاعات تکمیلی درباره این باج افزار دارید می توانید از قسمت نظرات همین مطلب با کارشناسان تک تیک در ارتباط باشد.

بسیار عالی