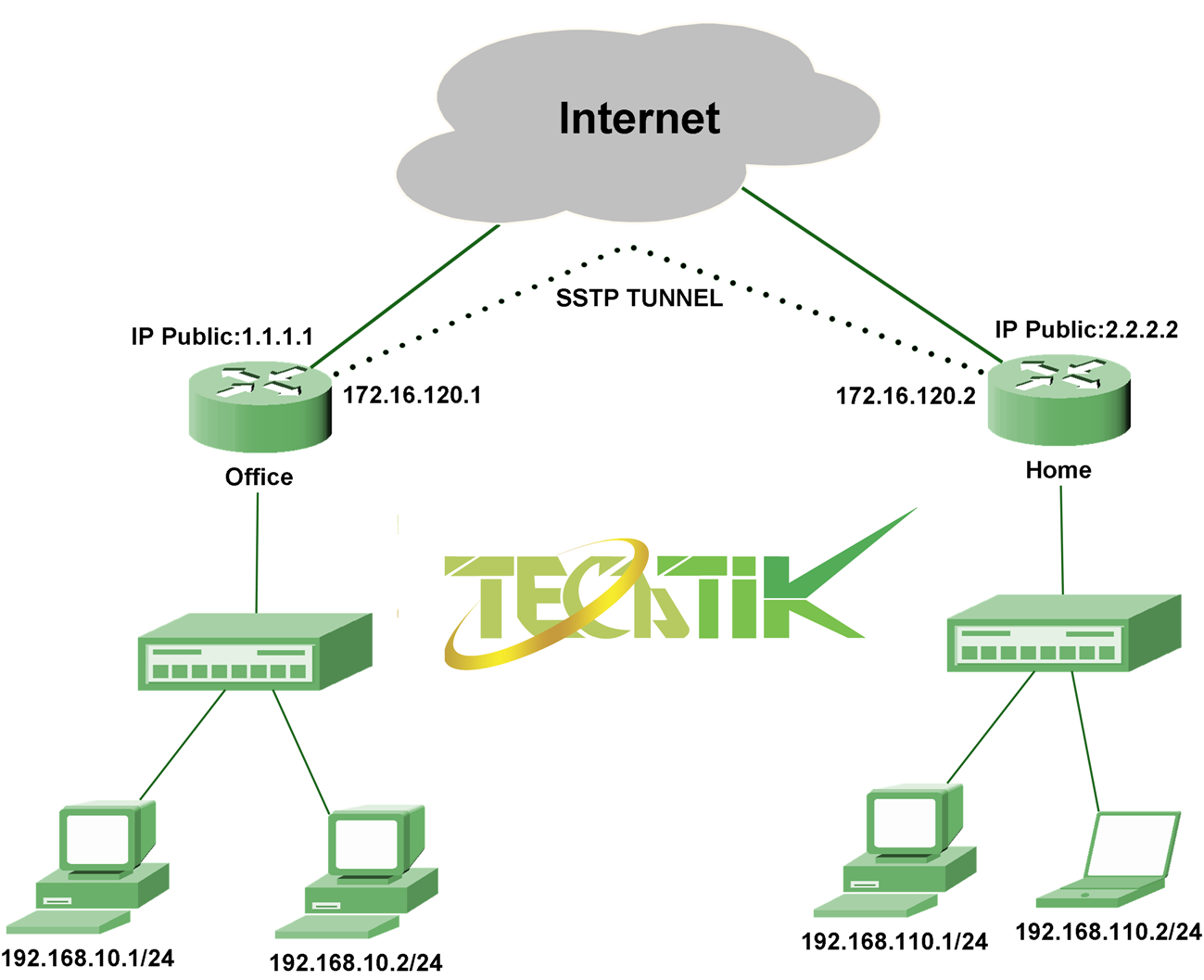

امنیت یکی از حیاتی ترین پارامترها در دنیای ارتباطات کنونی می باشد. بزرگترین نگرانی کارشناسان این حوزه برقراری ارتباطی امن بین شعب مختلف یک سازمان می باشد. عدم ارتباط امن بین شعب و یک سازمان و یا سازمان های مختلف همواره اطلاعات و ارتباطات سازمان ها را درمخاطره قرار داده است، در این آموزش یکی از امن ترین شیوه های ارتباطی بین شعب مختلف را آموزش می دهیم، هرگونه سؤال و یا ابهام در این سناریو را می توانید از قسمت نظرات پیگیری نمایید.

برای شروع ابتدا کانفیگ های زیر را در روتر Office انجام دهید.

ابتدا با وینباکس به آن وصل شوید و دستورات زیر را برای ایجاد Certificate در Terminal روتر اجرا کنید.

توجه داشته باشید بعضی از دستورها Load CPU را به ۱۰۰% می رسانند به همین دلیل بعد از اجرای هر خط صبر کنید Load CPU به ۰% برسد.

مجوز سرور:

/certificate add name=CA-tpl country="IR" state="TEHRAN" locality="TEHRAN" organization="TECHTIK" unit="TECHTIK" common-name="CA" key-size=4096 days-valid=3650 key-usage=crl-sign,key-cert-sign

/certificate sign CA-tpl ca-crl-host=127.0.0.1 name="CA"

/certificate add name=SERVER-tpl country="IR" state="TEHRAN" locality="TEHRAN" organization="TECHTIK" unit="TECHTIK" common-name="1.1.1.1" key-size=4096 days-valid=1095 key-usage=digital-signature,key-encipherment,tls-server

/certificate sign SERVER-tpl ca="CA" name="SERVER"

مجوز کاربر:

/certificate add name=CLIENT-tpl country="IR" state="TEHRAN" locality="TEHRAN" organization="TECHTIK" unit="TECHTIK" common-name="CLIENT" key-size=4096 days-valid=4650 key-usage=tls-client

/certificate add name=CLIENT1 copy-from="CLIENT-tpl" common-name="CLIENT1"

/certificate sign CLIENT1 ca="CA" name="CLIENT1"

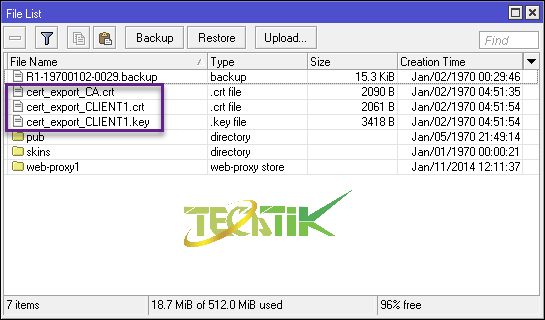

خارج کردن مجوز ها:

/certificate export-certificate CA export-passphrase=""

/certificate export-certificate CLIENT1 export-passphrase=12345678

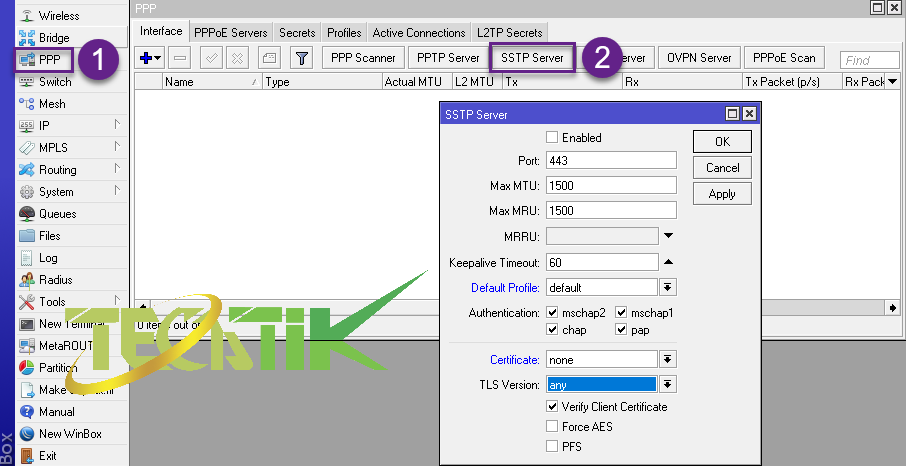

از منو سمت چپ برروی PPP کلیک کرده تا صفحه PPP باز شود سپس برروی SSTP Server کلیک کنید تا صفحه SSTP Server باز شود.

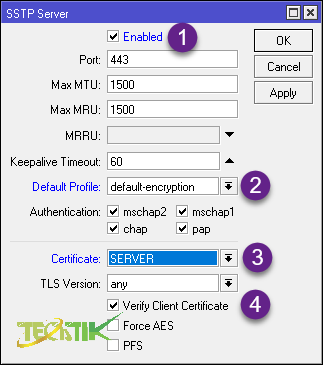

- تیک Enabled را بزنید.

- Default encryption را انتخاب کنید.

- Certificate سرور را انتخاب کنید.

- تیک Verify Client Certificate را بزنید.

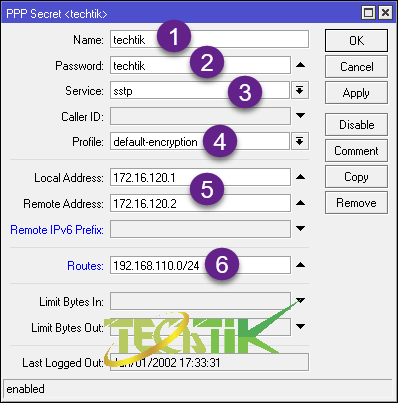

سپس با کلیک برروی تب Secrets و + یک اکانت برای برقراری تانل بسازید.

- نام کاربری را تایپ کنید.

- رمز عبور را تایپ کنید.

- نوع سرویس (که در این آموزش SSTP می باشد) را انتخاب کنید.

- Default-encryption را انتخاب کنید.

- دراین قسمت ]IP آدرس دو سر تانل را تایپ کنید.(در یک رنج باشند).

- آدرس شبکه داخلی روتر Home را وارد کنید.

حالا فایل های Certificate که ساخته اید را به روتر Home انتقال دهید.

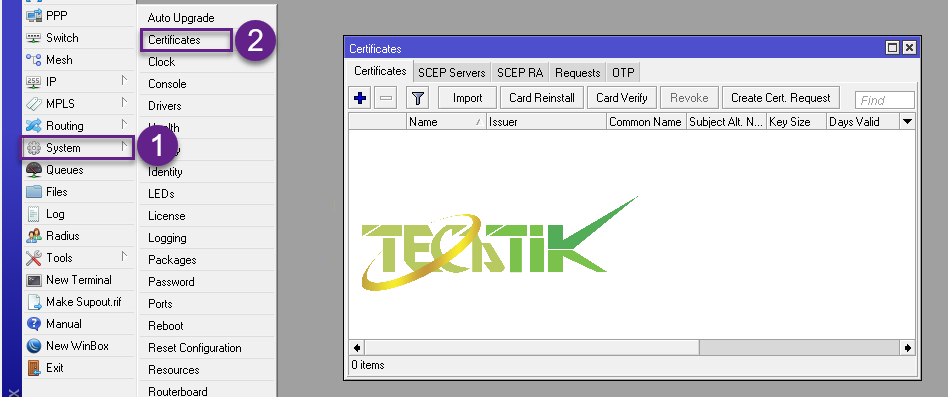

کانفیگ های زیر را در روتر Home انجام دهید.

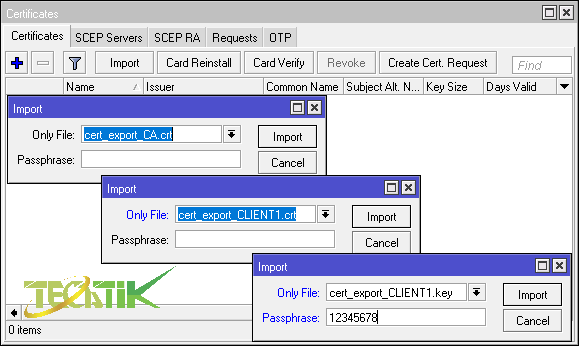

از منو سمت چپ System را انتخاب و گزینه Certificate را کلیک کنید تا صفحه Certificates باز شود.

و با کلیک برروی Import ، Certificate هایی که ساخته اید به روتر Home اضافه کنید.

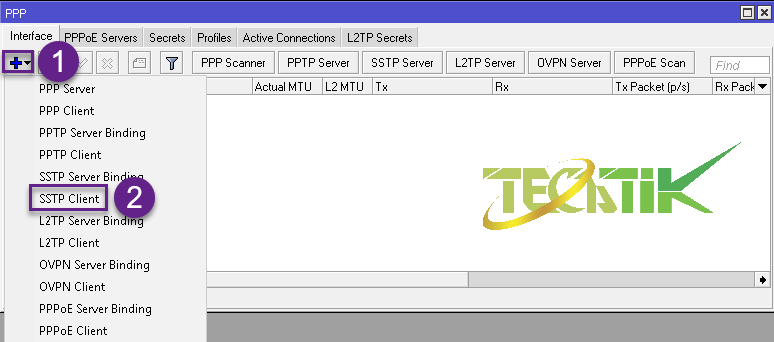

حالا از منو سمت چپ برروی PPP کلیک کنید تا صفحه PPP باز شود ، حالا برروی + کلیک کنید.

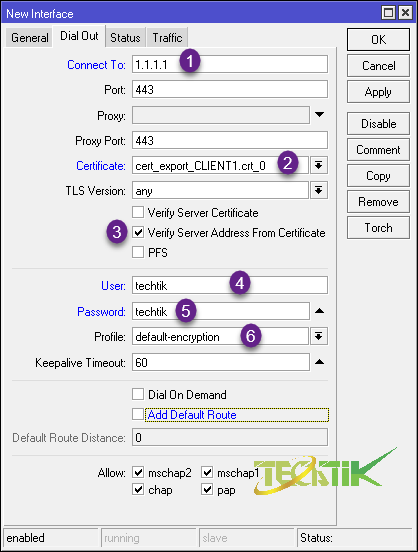

در صفحه New Interface تب Dial Out را انتخاب کنید.

- آدرس IP روتر Office را وارد کنید.

- Certificate کلاینت را انتخاب کنید.

- این گزینه را تیک بزنید.

- نام کاربری که در روتر Office تایپ نمودید را وارد کنید.

- رمزعبوری که در روتر Office تایپ نمودید را وارد کنید.

- Default-encryption را انتخاب کنید.

با کلیک برروی Ok ارتباط تانل برقرار می شود.

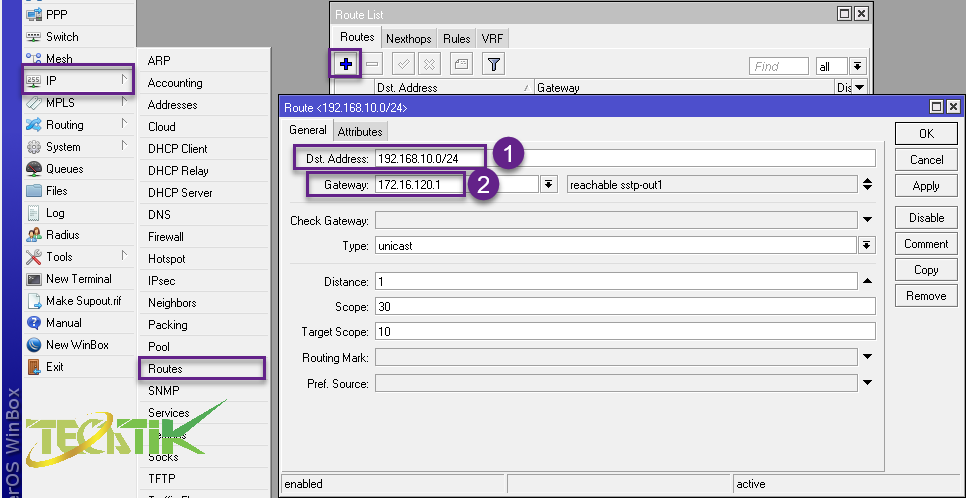

برای دسترسی به شبکه داخلی روتر Office کانفیگ زیر را انجام دهید.

سپس از از منو سمت چپ برروی IP کلیک و گزینه Routes را انتخاب و برروی + کلیک کنید.

- IP آدرس شبکه داخلی روتر Office را تایپ کنید.

- IP آدرس سرتانل روتر Office را وارد کنید.

حالا شبکه های داخلی روتر Office و Home با استفاده از تانل SSTP با هم ارتباط دارند.

علاقمندان به آموزش های میکروتیک می توانند با عضویت در وبسایت و کانال تلگرام تک تیک از آخرین آموزش های میکروتیکی مطلع شوند.

سلام

با سپاس از آموزش ارزشمندتون ، لطفا بفرمایید این دو فایل سرتیفیکیت برای دیواس دیگری و یوزر دیگر هم قابل استفاده است ؟ یا باید برای هر کلاینت یک فایل سرتیفیکیت جدا ایجاد نمود ؟

سپاس

ممنون بابت این مطلب. اکثر سایتهای ایرانی وخارجی همین و بدون وریفای کردن کلاینت سرتیفیکت توضیح داده بودن و من دنبال این روش بودم.

/certificate sign CA-tpl ca-crl-host=127.0.0.1 name=”CA” در مورد این خط

سلام در مورد این خط توضیح می دین که چکار میکنه؟؟

ممنون

نحوه امضا کردن Certificate و اضافه کردن URl برای CRL