آیا UAC در ویندوز امن است؟

آیا UAC یا User Account Control در ویندوز امن است. در این مقاله کوتاه می خواهیم به بررسی یکی از آسیب پذیری های این بخش امنیتی در ویندوز بپردازیم. پس با تک تیک همراه باشید تا بفهمیم که هکر ها از چه نوع روش هایی برای دور زدن سد های امنیتی در ویندوز استفاده می کنند و چطور فکر می کنند؟

همان طور که می دانیم ، محیط ویندوز ۱۰ به ما اجازه می دهد که تنظیمات زبان را برای تایپ و سایر عملیات در ویندوز تغییر دهیم. زمانی که یک کاربر Manage Optional Features را جهت تغییرات زبان در Windows Settings اجرا می کند ، یک پردازش با نام fodhelper.exe اتفاق می افتد. این پردازش تحت بیشترین دسترسی ممکن اتفاق می افتد. زیرا در برنامه نویسی سیستم عامل ویندوز تنظیمات Autoelevate برای آن برابر True می باشد. همین موضوع دست مایه ای شده است که کاربران غیر مجاز بتوانند از آن برای دور زدن UAC در ویندوز استفاده نمایند.

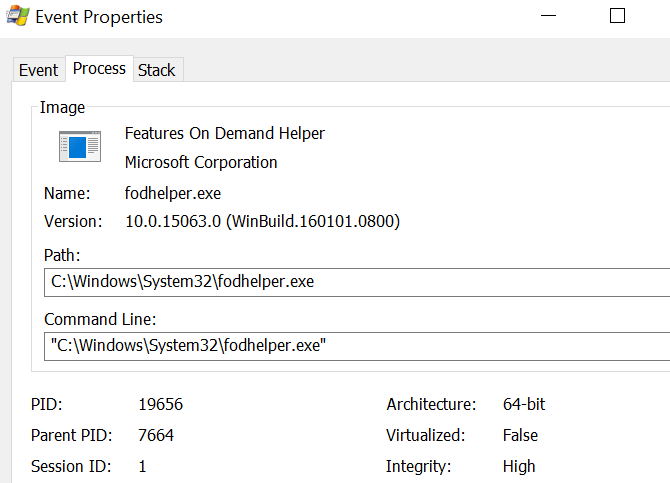

آن چنان که در تصویر زیر مشاهده می شود ، Integrity برای این پردازش در بالاترین سطح ممکن قرار دارد.

البته پروسس های زیادی وجود دارند که با بالاترین دسترسی ممکن در ویندوز اجرا می شوند. اما موضوعی که دسترسی بالای fodhelper.exe را نگران کننده می کند ، این است که fodhelper.exe در زمان اجرا به دنبال سه کلید رجیستری می گردد که از قبل در آن وجود ندارند.

این سه کلید رجیستری عبارتند از :

HKCU:\Software\Classes\ms-settings\shell\open\command

HKCU:\Software\Classes\ms-settings\shell\open\command\DelegateExecute

HKCU:\Software\Classes\ms-settings\shell\open\command\(default)

درست در همین مرحله برای ایجاد سه کلید رجیستری ، پاورشل با بالاترین سطح دسترسی و به صورت Elevated اجرا می شود.

همین موضوع دست مایه ای شده است برای هکرها که بتوانند از آن استفاده کنند و با استفاده از Script که باعث راه اندازی پردازش Fodhelper می شود ، کدهای مخرب خود را هم زمان با بالاترین سطح دسترسی اجرا نمایند. در این صورت UAC در ویندوز به راحتی دور زده می شود.

مثال بالا ، نمونه ای از آسیب پذیری های ویندوز بود. هدف از معرفی این آسیب پذیری در وب سایت تک تیک این است که کاربرانی که به مباحث امنیت علاقه دارند دید بازتری نسبت به نحوه حملات هکر ها پیدا کنند و با دانش بالا بتوانیم در جهت امنیت آی تی در سازمان های ایران گامی به جلو برداشته باشیم.

اگر دوست دارید مطالعه بیشتری درباره این آسیب پذیری انجام دهید به لینک های زیر مراجعه نمایید :

https://winscripting.blog/2017/05/12/first-entry-welcome-and-uac-bypass/

https://github.com/winscripting/UAC-bypass/blob/master/FodhelperBypass.ps1

https://pentestit.de/bash-bunny-neue-uac-bypass-methode-windows-10/