پیش نیازهای نرم افزاری و پیکربندی جهت نصب SCCM – قسمت دوم

در قسمت قبلی مقاله درباره ایجاد System Management Container و انجام Active Directory Schema Extension صحبت کردیم. اکنون به سایر پیش نیازهای نرم افزاری و پیکربندی محیط جهت نصب SCCM می پردازیم.

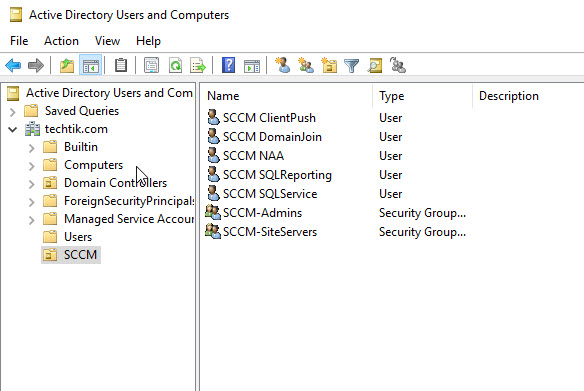

SCCM Accounts

اکانت ها و گروه های زیر جهت کارکرد صحیح SCCM مورد نیاز هستند. این حساب های کاربری در طول نصب و پیکربندی و نگه داری استفاده خواهند شد. به جای نام گفته شده می توانید نام دیگر دلخواه را نیز انتخاب نمایید. اما توجه داشته باشید که در طول این سری آموزشی وب سایت تک تیک که به شیوه systemcenterdudes.com بیان شده است ، بر اساس نام هایی که در این قسمت از مقاله گفته شده است توضیح داده خواهد شد.

حساب های کاربری مورد نیاز به شرح زیر هستند :

- حساب کاربری مربوط به سرویس های SQL Server با نام SCCM-SQLService

- حساب کاربری دسترسی Network با نام SCCM-NAA

- حساب کاربری دامین برای نصب SCCM Client با نام SCCM-ClientPush

- حساب کاربری دامین استفاده از سرویس های گزارش گیری با نام SCCM-SQLReporting

- حساب کاربری دامین جهت Join نمودن ماشین ها به دامین در طی فرآیند OSD با نام SCCM-DomainJoin

OSD مخفف Operating System Deployment است.

- گروه دامین که حاوی همه گروه های SCCM Admins خواهد بود با نام SCCM-Admins

- گروه دامین که حاوی همه سرورهای مربوط به SCCM در شبکه سازمان خواهد بود با نام SCCM-SitreServers

ممکن است ساخت برخی از این حساب های کاربری و گروه ها ضروری نباشد. اما قطعا بسیاری از Task ها را راحت تر خواهد کرد و در نهایت یک اجرای SCCM بی نقص در اختیار خواهید داشت.

تنظیمات کارت شبکه SCCM باید چگونه باشد ؟

تنظیمات کارت شبکه SCCM باید چگونه باشد ؟

تنها نکته مهم در این قسمت این موضوع است که IP به صورت ثابت داده شده باشد و همچنین ارتباط با اینترنت در سرور SCCM برقرار باشد.

تنظیمات فایروال سرور SCCM

فایروال را در حالت On قرار دهید و تنها پورت های مورد نیاز را از طریق Script زیر باز نمایید.

@echo ========= SQL Server Ports ===================

@echo Enabling SQLServer default instance port 1433

netsh advfirewall firewall add rule name=”SQL Server” dir=in action=allow protocol=TCP localport=1433

@echo Enabling Dedicated Admin Connection port 1434

netsh advfirewall firewall add rule name=”SQL Admin Connection” dir=in action=allow protocol=TCP localport=1434

@echo Enabling conventional SQL Server Service Broker port 4022

netsh advfirewall firewall add rule name=”SQL Service Broker” dir=in action=allow protocol=TCP localport=4022

@echo Enabling Transact-SQL Debugger/RPC port 135

netsh advfirewall firewall add rule name=”SQL Debugger/RPC” dir=in action=allow protocol=TCP localport=135

@echo ========= Analysis Services Ports ==============

@echo Enabling SSAS Default Instance port 2383

netsh advfirewall firewall add rule name=”Analysis Services” dir=in action=allow protocol=TCP localport=2383

@echo Enabling SQL Server Browser Service port 2382

netsh advfirewall firewall add rule name=”SQL Browser” dir=in action=allow protocol=TCP localport=2382

@echo ========= Misc Applications ==============

@echo Enabling HTTP port 80

netsh advfirewall firewall add rule name=”HTTP” dir=in action=allow protocol=TCP localport=80

@echo Enabling SSL port 443

netsh advfirewall firewall add rule name=”SSL” dir=in action=allow protocol=TCP localport=443

@echo Enabling port for SQL Server Browser Service’s ‘Browse’ Button

netsh advfirewall firewall add rule name=”SQL Browser” dir=in action=allow protocol=TCP localport=1434

@echo Allowing Ping command

netsh advfirewall firewall add rule name=”ICMP Allow incoming V4 echo request” protocol=icmpv4:8,any dir=in action=allow

دوستان عزیزی که طریقه اجرای اسکریپت را نمی دانند توجه داشته باشند که انجام آن بسیار آسان است. کدهای مربوط به Script را در یک فایل Notepad در سرور SCCM کپی نمایید. اکنون فایل را Save کنید. با تغییر پسوند فایل از txt به bat و کلیک راست بر روی فایل و سپس انتخاب گزینه Run as administrator اسکریپت اجرا می گردد. حال پورت های مورد نیاز در فایروال سیستم باز می باشند.

سلام خسته نباشید. ممنون بات توضیحات خیلی خوبتون. اگه امکان داره بفرمایید این User ها و Group هایی که ساختیم سطح دسترسی شون چطور باید باشه؟ منظورم اینه که باید عضو چه گروه هایی باشن؟

با سلام. نکته مهم این هست که ساخت این اکانت ها اجباری نیست و صرفا بر اساس تجربه ممکن هست که مورد نیاز باشند و شما می توانید حتی به جای این اسامی از اسامی دیگر یا از یوزرهایی که پیش از این در شبکه شما وجود داشته اند استفاده نمایید. همچنین در زمان استفاده ، دسترسی مورد نیاز مشخص خواهد بود. برای مثال SCCMDomain-Join مسلما باید دسترسی جوین کاربران به دامین را داشته باشد که در این مورد در هر شبکه ای می تواند گروه متفاوتی را دارا باشد. چرا که در بعضی از شبکه ها بر اساس پالیسی… بیشتر»

با سلام . ممنون از جواب های کامل شما و سپاس بابت زمانی که صرف پاسخ دهی میکنید.